Veille des outils de répression

+10

Vals

Roseau

yannalan

fée clochette

Vérosa_2

jacquouille

BouffonVert72

gérard menvussa

sylvestre

nico37

14 participants

Page 13 sur 24

Page 13 sur 24 •  1 ... 8 ... 12, 13, 14 ... 18 ... 24

1 ... 8 ... 12, 13, 14 ... 18 ... 24

Re: Veille des outils de répression

Re: Veille des outils de répression

Les USA veulent ficher, pendant 15 ans, les voyageurs européens par Jean Marc Manach

Les instances européennes sont appelées à valider le fichage des passagers aériens à destination des Etats-Unis. Problème: il ne respecte pas vraiment les droits fondamentaux européens...

Les Etats-Unis veulent pouvoir conserver, pendant 15 ans, les données personnelles (noms, coordonnées, numéros de carte bancaire et de téléphone) de tous les passagers aériens à destination de leur pays, ainsi que leurs itinéraires, les personnes avec qui ils voyagent, etc. Plusieurs pays, dont la France, auraient exprimé des doutes sur la conformité du protocole d’accord établi par la Commission européenne qui, pour certains eurodéputés, violerait la charte des droits fondamentaux, ainsi que la convention européenne des droits de l’homme.

Dans la foulée des attentats du 11 septembre 2001, les Etats-Unis ont imposé aux compagnies aériennes d’accéder à leurs fichiers clients, connus sous le nom de code PNR (pour Passenger Name Record, données des dossiers passagers), faute de quoi elles pouvaient se voir interdire d’atterrir.

Cette exigence allant à l’encontre des textes de loi européens encadrant la protection et la circulation des données personnelles, les Etats-Unis cherchent depuis à officialiser, par un accord portant sur “le traitement et le transfert de données des dossiers passagers“, ce qu’ils continuent d’exiger des compagnies aériennes.

Un premier accord, négocié en 2004, avait été invalidé par la Cour de justice européenne en 2006 au motif qu’il n’était pas fondé “sur une base juridique appropriée“. Un second accord, signé en 2007, avait été rejeté par les eurodéputés, au motif qu’il ne respectait pas les normes européennes en matière de protection des données, et parce qu’ils entendaient ainsi “refuser le profilage” :

Refuser le profilage : le Parlement réitère sa position selon laquelle les données PNR ne peuvent en aucun cas être utilisées à des fins d’exploration de données ou de profilage. Il faut donc préciser les différences entre les concepts d’«évaluation du risque» et de «profilage» en matière de PNR.

Le groupe du G29, qui regroupe les CNIL européennes, a plusieurs fois dénoncé lui aussi cette “surveillance généralisée de tous les passagers, indépendamment du fait qu’ils soient soupçonnés ou innocents“. Tous objectent que les Etats-Unis “n’ont jamais prouvé de façon concluante que la quantité considérable de données passagers collectée est véritablement nécessaire à la lutte contre le terrorisme et la grande criminalité“.

Un risque de “fuite” vers des pays tiers

Le Guardian a récemment publié une version de travail du projet d’accord établi avec la Commission européenne. Il reprend pour l’essentiel les exigences américaines. Le Département de la Sécurité intérieure (DHS) américain voudrait ainsi pouvoir accéder au PNR 96 heures avant le décollage des avions (contre 72h à ce jour), afin d’avoir le temps de comparer les données avec leurs listes noires de terroristes et d’immigration.

Les données sensibles (couleur, origine ethnique, opinions politiques, croyances religieuses, opinions philosophiques, appartenances syndicales, données de santé ou sur la vie sexuelle des individus) seront “masquées” au moyen de filtres automatisés. Mais leur utilisation sera néanmoins permise “dans des circonstances exceptionnelles où la vie d’un individu pourrait être mise en péril” et “au cas par cas“.

Les données devront être “dépersonnalisées” au bout de 6 mois, puis, 5 ans après, stockées dans une base “dormante” pendant 10 ans. Elles pourront également être confiées à des services de pays tiers, et non-européens, ouvrant la voie à leur possible réutilisation, ou détournement, par des fonctionnaires de pays moins scrupuleux en matière de protection des données personnelles, ou encore plus faillibles en terme de corruption.

Les passagers qui, par erreur, se verront refuser à l’embarquement, ou dont les données auront été détournées, ne pourront déposer de recours qu’auprès de la justice américaine.

La France critique le protocole d’accord

Pour Edri, qui fédère 28 ONG européennes de défense des libertés, l’accord autorise le “profilage” qu’avait refusé les eurodéputés, et donc “l’utilisation des données pour classer les passagers en fonction des risques qu’ils pourraient poser“.

Sept pays (Allemagne, Autriche, Belgique, France, Irlande, Portugal et république Tchèque), inquiets des risques de fuite de données lors de leur transmission à des pays tiers, auraient exprimé des doutes, notamment en ce qui concerne le transfert des données PNR à des pays tiers, et exprimé des réserves au motif que “l’accord pose problème“.

D’après un compte-rendu des négociations, qu’OWNI a pu consulter, si la France n’a pas encore pris position de façon définitive, elle n’en aurait pas moins “massivement critiqué les garanties insuffisantes” du protocole d’accord, l’Assemblée nationale considérant qu’il s’agit d’un “dossier conflictuel“. Une efficacité qui reste à démontrer

La Commission européenne, de son côté, refuse de renégocier l’accord. Le Sénat américain a quant à lui adopté, le 18 mai, une résolution hostile à toute modification du protocole d’accord :

Nous ne pouvons simplement pas accepter de changements à l’accord qui pourraient limiter à l’avenir notre capacité d’identifier et d’arrêter des terroristes ou des terroristes potentiels.

Les sénateurs américains avancent que, depuis 2001, le PNR aurait permis l’arrestation d’”au moins deux terroristes“, Faisal Shahzad, qui avait déposé une bombe à Times Square, et David Headley qui avait participé aux attentats de Mumbai en 2008.

Dans les faits, Shahzad a non seulement été arrêté aux États-Unis, et non en Europe, mais il avait même réussi à embarquer dans l’avion alors même qu’il avait été inscrit sur la liste noire des personnes interdites d’embarquement…

Quant à Headley, les autorités indiennes se sont précisément indignées de la facilité avec laquelle il avait réussi à prendre si souvent l’avion entre le Pakistan, l’Inde et les États-Unis…

Plusieurs eurodéputés ont d’ores et déjà déclaré que l’accord, en l’état, était “injustifiable et disproportionné“. Bien qu’absent de l’agenda du Conseil Justice et Affaires intérieures des 9 et 10 juin prochains, l’accord PNR pourrait y être débattu, en même temps qu’un autre protocole d’accord similaire, passé avec l’Australie qui, lui, limite la rétention des données à 5 ans “seulement“.

Reste donc à savoir si les instances européennes respecteront la charte des droits fondamentaux, ainsi que la convention européenne sur les droits de l’homme, ou si elles s’aligneront sur les exigences américaines.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

La conservation des données, ça c’est vraiment CEPD

La directive européenne sur la conservation des données, adoptée aux fins de lutte antiterroriste, est une "atteinte massive à la vie privée", estime le Contrôleur européen à la protection des données. Tags CEPD, cnil, logs par Jean Marc Manach Le 13 juin 2011

Peter Hustinx, le contrôleur européen à la protection des données personnelles (CEPD), vient de proposer à la Commission européenne, dans un communiqué (.pdf) publié le 31 mai dernier, d’”abroger” la directive européenne sur la conservation des données, qui oblige les fournisseurs d’accès à l’Internet (FAI) et les opérateurs téléphoniques à conserver les traces de ce que font les citoyens sur les réseaux de télécommunication, au motif qu’elle “ne répond pas aux exigences de protection des données personnelles“.

A la manière d’une CNIL européenne, le CEPD a pour “objectif général de veiller à ce que les institutions et les organes communautaires respectent le droit à la vie privée“. Ce pour quoi, en décembre dernier, Peter Hustinx avait déjà qualifié (.pdf) cette directive sur la conservation des données, adoptée en 2006 en réaction aux attentats de Madrid et de Londres, d’”atteinte massive à la vie privée“, et qu’elle constituait “sans aucun doute l’instrument le plus préjudiciable au respect de la vie privée jamais adopté par l’Union européenne eu égard à son ampleur et au nombre de personnes qu’elle touche” :

Conserver les données relatives aux communications et les données de positionnement de tous les citoyens de l’Union européenne, chaque fois qu’ils utilisent leur téléphone ou internet, constitue une énorme ingérence dans le droit au respect de la vie privée de la population.

En fait, la question qui se pose n’est pas de savoir si l’accès à certaines données de la téléphonie et de l’Internet peut être nécessaire

pour lutter contre des crimes graves, mais si cet objectif nécessite que les données relatives au trafic des communications de l’ensemble des citoyens soient conservées systématiquement pour des périodes allant jusqu’à deux ans ?

Le contrôleur européen à la protection des données s’étonnait de voir que, 7 ans après son adoption, aucun des États membres, pas plus que la Commission européenne, n’avait démontré l’efficacité de la directive, se permettant même d’exprimer “des doutes quant au fait que des preuves convaincantes seront fournies concernant la nécessité de conserver des données à une si grande échelle” :

L’heure est venue de fournir suffisamment de preuves pour étayer cet argument. Sans ces preuves, la directive sur la conservation des données devrait être retirée ou remplacée par un instrument plus ciblé et moins invasif remplissant les exigences de nécessité et de proportionnalité.

Une “ alternative ” : l’ ”abrogation ”

Après analyse du récent rapport d’évaluation de la Commission européenne sur la directive sur la conservation des données (voir La France, championne d’Europe de la surveillance des télécommunications), le CEPD estime aujourd’hui que “la directive ne répond pas aux exigences fixées par le droit fondamental à la protection de la vie privée et des données, en particulier pour les raisons suivantes” :

la nécessité de la conservation des données telle que fixée par la directive n’a pas été clairement démontrée ; la conservation des données pourrait être réglementée de façon moins intrusive ; la directive laisse une trop grande marge de manœuvre aux Etats membres quant aux finalités pour lesquelles les données peuvent être utilisées, et sur qui peut accéder aux données et sous quelles conditions.

De fait, si la directive a initialement été adoptée aux fins de lutte contre le terrorisme, de nombreux pays l’ont étendu à bien d’autres crimes et délits, la France allant même jusqu’à l’utiliser dans le cadre de la “protection de la propriété intellectuelle“.

Trois pays (Roumanie, Allemagne et République tchèque) ont annulé leurs transpositions en droit interne de la directive “ au motif qu’elles étaient inconstitutionnelles “, la Cour suprême de la République de Chypre ayant de son côté déclaré anticonstitutionnelle l’accès aux données des personnes n’ayant pas été condamnées.

Dans le rapport (.pdf, en), plus long, consacré à cette prise de position, Peter Hustinx en arrive à la conclusion qu’ ”il est désormais clair que la directive sur la conservation des données ne peut plus continuer à exister dans sa forme actuelle “ .

Il appelle donc aujourd’hui la Commission à “ examiner plus en avant le caractère nécessaire et proportionnel de la directive, et en particulier de considérer des moyens alternatifs, moins intrusifs, pour la vie privée “, quitte à l’abroger :

Le CEPD demande à la Commission d’envisager sérieusement toutes les options possibles dans ce nouveau processus, y compris la possibilité d’abroger la directive.

Si fort soit-il, l’avis du CEPD, chargé de conseiller la Commission européenne, le Parlement européen et le Conseil “ sur les nouvelles

propositions de législation et autres initiatives ayant un impact sur le protection des données ” n’est que consultatif : “ L’objectif est de veiller à la préservation des droits fondamentaux des citoyens européens en matière de protection de la vie privée et des données personnelles “ . Quelles que soient l’ampleur des atteintes aux droits fondamentaux qu’il peut dénoncer, rien n’oblige la Commission européenne à à s’y conformer.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

Gendarmes et voleurs

Quand on jouait encore aux gendarmes et aux voleurs, tout l'art du gendarme était de se trouver où le voleur ne l'attendait pas, alors que celui du voleur était de de ne pas se trouver où le gendarme l'attendait.

Dans le sérieux de la vraie vie, on peut dire que c'est à peu près la même chose, la rigolade en moins...

Et la science logicielle en plus.

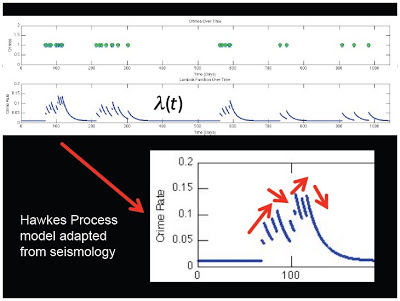

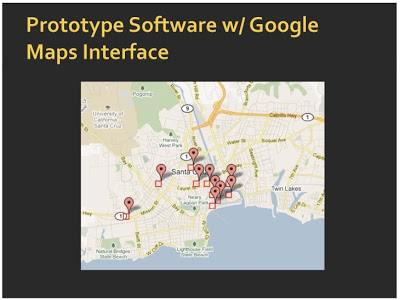

Un article d'Erica Goode dans le New York Times, en partie repris par Corentin Chauvel dans 20minutes, révèle, en un scoupe estival qui fleure bon le marronnier, qu'un nouvel outil informatique, actuellement expérimenté à Santa Cruz, en Californie, pourrait apporter à l'avenir d'importantes modifications dans la tagadatactique du gendarme. Il s'agit d'un programme de prédictions criminologiques permettant à la maréchaussée d'être dans les lieux où ça craint au moment même où ça se passe.

Si on admet que ce type de prémonitions pifométriques basées sur les statistiques de la criminalité courante n'est pas vraiment nouveau, on insiste bien sur la scientificité pure et dure de cette expérience (santa)cruciale.

Cela donne, chez Corentin Chauvel :

Le logiciel de Santa Cruz est en tout cas le plus sophistiqué jamais utilisé, celui-ci se basant sur les modèles de prédiction des répliques de séismes. Il génère ainsi des projections sur les lieux et les horaires où les risques de futurs crimes sont les plus forts grâce à une base de données recensant tous les délits commis par le passé. Les projections sont rééditées chaque jour en fonction des nouveaux crimes qui ont lieu dans la ville.

(Ce qui me semble être une tentative presque désespérée d'adaptation française de la prose un peu plus claire, quoiqu'étazunienne, d'Erica Goode :

But Santa Cruz’s method is more sophisticated than most. Based on models for predicting aftershocks from earthquakes, it generates projections about which areas and windows of time are at highest risk for future crimes by analyzing and detecting patterns in years of past crime data. The projections are recalibrated daily, as new crimes occur and updated data is fed into the program.)

Pour renforcer la prétention au sérieux scientifique de la chose, un lien renvoie le lecteur à une sorte de présentation en 9 diapositives qui pourrait, j'en suis sûr, faire grande impression dans les commissariats de quartier.

Tout à fait convaincant, non ?

Pour ceux qui évoqueraient en ricanant les inénarrables spots publicitaires pour les pâtes dentifrices traquant la plaque dentaire jusque dans les coins - souvenez-vous de ces superbes séquences où un bellâtre au sourire éclatant et en blouse blanche commente la courbe d'évolution des populations de bactéries bouffeuses d'émail tout au fond de nos cavités buccales -, on précisera que ce programme a été mis au point par un solide groupe de chercheurs, comprenant deux mathématiciens, George Mohler et Martin Short, un anthropologue, Jeff Brantingham, et un criminologue, George Tita. Il n'y a peut-être pas lieu de cesser de ricaner, car cela soulage, mais on admettra qu'il y a là de quoi impressionner ceux des lecteurs qui ont la religion de la science...

Et pour ceux qui adhèrent avant tout à la culture du résultat, on soulignera que, "utilisé pour des vols de voitures mais également des cambriolages de maison, le programme a permis la prévention de plusieurs crimes et l’arrestation de cinq personnes" et, surtout, que la police de Santa Cruz "a recensé une baisse de 27% de cambriolages en un mois (par rapport à juillet 2010)".

Les truands n'ont pas encore mis au point leur propre logiciel prédictif, semble-t-il...

On distingue ici quelques endroits où des cambriolages n'ont pas eu lieu.

Les responsables de la police américaine, cités par Erica Goode, ont l'air très contents de ce logiciel très scientifique et semblent persuadés que son expérimentation est d'ores et déjà, après un mois et demi, un remarquable succès...

A la fin de son article, elle donne la parole à un certain Scott Dickson qui fait profession de "crime analyst" à Killeen, au Texas. Il estime que les programmes permettant de prévoir, et donc de prévenir, les délits sont, d'une certaine manière, des extensions assez naturelles des techniques couramment utilisées par des firmes comme Wal-Mart pour prévoir les habitudes consuméristes des clients qui fréquentent leurs magasins.

Voilà qui, en dégonflant quelque peu le baratin présentant le programme de Santa Cruz comme une géniale adaptation des modèles de prévision des répliques sismiques, éclaire un peu mieux la source d'inspiration des deux mathématiciens-tâcherons qui ont travaillé à son élaboration...

Et, bien sûr, cela amène à penser que, dans un avenir assez proche, le logiciel pourra indiquer à quelle heure et en quel lieu se présentera le futur délinquant, en précisant sa taille, son genre et, évidemment, la couleur de sa peau.

PS : J'ignore si ces techniques de pointe font partie du fameux "savoir-faire" français. A tout hasard, j'ai lancé l'un des plus brillants de mes anciens élèves, actuellement sans emploi, dans une recherche analogue, en lui suggérant de transposer le modèle de l'étude diagnostique des arythmies cardiaques - monsieur Guéant, à qui nous comptons proposer nos résultats, devrait y être sensible - dans le domaine de la prédiction criminologique.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

Le fichier français des passagers aériens ne respecte pas la loi informatique et libertés

Créé "à titre expérimental" en 2006, le fichier français des passagers aériens ne respecte pas vraiment la loi informatique et libertés, à en croire la CNIL qui... "prend acte" de la volonté du gouvernement de ficher encore plus de gens. Tags aviation, cnil, fichiers, fpr, pnr, Schengen, sis par Jean Marc Manach

OWNI relevait récemment que la France s’opposait en partie au projet des États-Unis de contraindre l’Europe à légaliser, en violation du droit européen, leur fichier des passagers aériens à destination de leur pays, et le fait d’en conserver les données pendant 15 ans.

Dans le même temps, le gouvernement a décidé de proroger son propre Fichier des passagers aériens (FPA) qui, de l’avis même de la CNIL, n’a pas démontré

l’”effectivité“, comporte un taux d’erreurs “anormalement élevé“, et ne respecte pas scrupuleusement la loi informatique et libertés…

Créé à titre “expérimental” en 2006, le FPA oblige les transporteurs aériens à communiquer au ministère de l’Intérieur les informations enregistrées dans les

systèmes de réservation et de contrôle des départs relatives aux passagers qu’elles convoient.

Objectif : anticiper les menaces terroristes et lutter contre l’immigration clandestine, en identifiant ceux qui figurent dans le fichier des personnes recherchées (FPR, 406 849 personnes recherchées) et le Système information Schengen (SIS, plus d’1,2 M de signalements d’individus recherchés).

Le ministère de l’Intérieur expliquait récemment que le gouvernement “ a fait le choix de mettre en œuvre ces dispositions de façon expérimentale, uniquement pour les transporteurs aériens, pour les données APIS (Advance Passenger Information System [en], à savoir les noms, prénoms, sexe, date de

naissance, nationalité, pays de résidence, n°, date et pays de délivrance du passeport, NDLR) et pour les vols en provenance ou à destination directe d’États n’appartenant pas à l’Union européenne ” :

Dans un souci d’efficacité, le choix a été fait de restreindre l’expérimentation à sept pays. Des travaux techniques sont cependant en cours pour étendre la portée du FPA à 31 États, ainsi que pour élargir son champ d’application aux données de réservation (données PNR -pour Passenger Name Record, les fameuses données des dossiers passagers tant réclamées par les Etats-Unis, NDLR).

“À terme, précisait le ministère de l’Intérieur, dans le cadre de l’Union européenne, la France devra se doter d’un outil plus ambitieux, capable de traiter les données PNR et de prendre en compte l’ensemble des pays extérieurs à l’espace Schengen” :

Le ministre de l’Intérieur, de l’Outre-mer, des Collectivités territoriales et de l’Immigration soutient en effet activement la création d’un système européen de PNR, qui permettra la collecte et le traitement des données relatives aux passagers aériens dès la réservation pour identifier en amont, avant même leur arrivée à l’aéroport, les individus suspects.

Déplorant le fait que l’autre fichier des passagers, le fichier national transfrontière (FNT), créé en 1991 et “alimenté à partir de la bande de lecture optique des documents de voyage, de la carte nationale d’identité et des visas des passagers aériens, maritimes ou ferroviaires, avec pour finalités la lutte contre l’immigration irrégulière et la lutte contre le terrorisme (…) ne concerne à ce jour que 5 pays“, le ministère de l’Intérieur fait par ailleurs état de “réflexions, notamment techniques, concernant son éventuelle extension à d’autres États“.

La CNIL déplore, mais valide

Dans sa délibération sur la prorogation de l’expérimentation du FPA, publiée au Journal Officiel le 31 mars 2011, la Commission nationale de l’informatique et des libertés (CNIL) regrette tout d’abord de n’avoir été informée qu’avec plusieurs mois de retard des modifications effectuées dans le fichier, et notamment de la liste des “ provenances et destinations situées dans des États n’appartenant pas à l’Union européenne concernées par le FPA “ , alors qu’elle “ doit lui être communiquée sans délai “.

La CNIL déplore aussi et surtout que le gouvernement n’ait toujours pas réussi, au bout de quatre ans, à démontrer ce pour quoi pouvait bien servir ce fichier :

La commission observe que l’expérimentation du Fichier des passagers aériens est en cours (en France, NDLR) depuis plus de quatre ans, sans pour autant que l’effectivité du dispositif ait été clairement démontrée.

La CNIL “observe également que le taux d’alertes FPR erronées demeure anormalement élevé“, mais ne s’étend aucunement sur les effets engendrés par ces erreurs, se bornant à relever que “le ministère de l’Intérieur indique avoir mis en place un système de recherche phonétique, afin d’améliorer les performances du rapprochement des données enregistrées“.

La situation pourrait cela dit être pire : le raccordement du FPA avec le Système d’information Schengen, qui contiendrait plus d’1,2 M de signalements d’individus recherchés, “ sera réalisé dans le courant de l’année 2011 “, le FPR ne répertoriant, lui, “ que ” 406 849 fiches de personnes recherchées.

La CNIL relève également qu’un certain nombre de transporteurs sont dans l’impossibilité de “ respecter la norme sécurisée de transmission des données “,

et donc leur confidentialité, pourtant garantie par la loi informatique et libertés qu’elle est chargée d’incarner.

La CNIL souligne enfin que les documents censés informer les passagers des “ modalités d’exercice des droits d’accès et de rectification “ , prévus par la loi, ne lui ont jamais été transmis.

En conséquence de quoi la CNIL “ prend acte des conclusions du bilan ” dressé par le gouvernement et “ selon lesquelles ” :

Il est considéré nécessaire de poursuivre l’expérimentation du FPA jusqu’au 31 décembre 2011, afin de réaliser des travaux d’amélioration technique qui permettront d’aboutir à un outil opérationnel plus performant, évolutif, et capable de traiter un volume de données plus important ainsi que de préparer une future plate-forme française de traitement de données relatives aux passagers dans le cadre de la mise en œuvre d’un futur système APIS-PNR basé sur une réglementation européenne, actuellement en cours de discussion.

Depuis la révision de la loi informatique et libertés, en 2004, le gouvernement n’a plus a tenir compte de l’avis de la CNIL. Sa seule obligation : le publier au Journal Officiel… d’où une explosion du nombre de fichiers policiers : + 169% depuis l’arrivée de Nicolas Sarkozy au ministère de l’Intérieur, en 2002.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

http://reflets.info/deep-packet-inspection-une-societe-americaine-responsable-de-la-coupure-du-net-en-egypte][b]Une société américaine responsable de la coupure du net en Egypte[/bŒ[/url]

Le rapport de Cyber Dawn évoqué dans cet article cache quelques pépites. Notamment celle-ci : au détour d’un paragraphe, l’auteur explique que le gros bouton rouge qui a permis de couper Internet en Egypte pourrait bien être américain. On est heureux d’imaginer qu’il ne s’agissait pas d’une technologie made in France, mais cela fait tout de même réfléchir sur les rapports très privilégiés entre les Etats-Unis et des dictatures notoires. Dans le cas précis, entre une entreprise américaine et Egypt Telecom. Business is business, n’est-ce pas ? Vous verrez plus loin que le patron de cette entreprise ne s’embarrasse pas de considérations humanistes.

Voici les termes exacts du rapport :

Libya is also ripe with opportunity. Some suggestions include the following:

- Infiltrate existing Internet technology that will assist in influencing collection methods.

- Deploy advanced information technology sensors to assist in information gathering.

- Offer solutions such as Narus to current or new leadership providing a kill switch‘ capability to Libya using Egypt as an example of recent success. Such a solution provides traffic analysis that could be of significant value to intelligence organizations. It could assist in further mapping the cyber intelligence practices of Libya including their capabilities and strategies for further exploitation of gaps.

Mais qu’est-ce donc que ce Narus qui pourrait avoir permis de couper le Net en Egypte à la fin du règne d’Hosni Moubarak ?

Tout simplement un énorme fournisseur de Deep Packet Inspection. Très étrangement (ahem…) Narus entretient des liens étroits avec les services de renseignement américains. Son produit a fait les gros titres aux Etats-Unis dans la mesure où un employé d’AT&T avait raconté que la NSA l’installait secrètement chez AT&T. L’entreprise appartient à Boeing depuis juillet 2010. Narus, ce sont quelque 10.000 employés. Une récente levée de fonds de 30 millions de dollars.

Visiblement, elle compte parmi ses clients notre opérateur historique, France Telecom.

Mais rassurons-nous, très probablement pour de l’interception légale. D’ailleurs, comme le signalait à Wired le vice président chargé du Marketing :

« Anything that comes through (an internet protocol network), we can record. We can reconstruct all of their e-mails along with attachments, see what web pages they clicked on, we can reconstruct their (voice over internet protocol) calls. » Mais, soulignait-il, « Our product is designed to comply (with) all of the laws in all of the countries we ship to, » says Bannerman. « Many of our customers have built their own applications. We have no idea what they do. »

Ponce Pilate n’eut pas dit mieux.

Alors… Egypte ou pas Egypte ?

Cette fois, c’est Timothy Karr, de Free Press, qui nous éclaire sur le Hufftington Post. Il est d’ailleurs visiblement le seul à avoir abordé ce sujet. Selon lui, Egypt Telecom disposerait de la solution commercialisée par Narus, ce qui lui permettait de cibler les dissidents :

Narus provides Egypt Telecom with Deep Packet Inspection equipment (DPI), a content-filtering technology that allows network managers to inspect, track and target content from users of the Internet and mobile phones, as it passes through routers on the information superhighway.

Other Narus global customers include the national telecommunications authorities in Pakistan and Saudi Arabia — two countries that regularly register alongside Egypt near the bottom of Human Rights Watch’s world report.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

STIC : la fin annoncée d’un fichier controversé

[D’après le ministre de l’Intérieur, qui répondait à la question de la députée Danielle Bousquet (PS), le STIC et son pendant à la gendarmerie nationale, le JUDEX, devraient tous deux être remplacés « dans un avenir proche » par le TPJ (traitement des procédures judiciaires). ]

Le fameux STIC (système de traitement des infractions constatées), pointé du doigt pour ses dysfonctionnements et sa propension à ne jamais être mis à jour, devrait bientôt être rangé aux oubliettes. À sa création, officiellement en 2001 (mais il fonctionnait bien avant), son objectif était de faciliter la constatation des infractions, d’en rassembler les preuves et d’en rechercher les auteurs. Il devait également servir d’outil statistique. Mais bien vite, il est devenu un fichier fourre-tout, et surtout un fichier à sens unique. Une fois l’information engrangée, peu d’espoir d’obtenir une rectification. Comme l’avait souligné la CNIL en 2009, constatant l’absence quasi-systématique de suivi, notamment lorsque les personnes fichées étaient mises hors de cause.

On se souvient de la démarche du commandant de police Philippe Pichon* qui avait dénoncé, en 2008, le mauvais fonctionnement de ce fichier - ce qui lui a valu des ennuis judiciaires et administratifs qui ne sont toujours pas réglés.

Depuis, les choses se sont améliorées, mais ce dernier aspect n’a guère évolué : une fois inscrit au STIC, on y reste.

D’après le ministre de l’Intérieur, qui répondait à la question de la députée Danielle Bousquet (PS), le STIC et son pendant à la gendarmerie nationale, le JUDEX, devraient tous deux être remplacés « dans un avenir proche » par le TPJ (traitement des procédures judiciaires). Moi, j’en étais resté au fichier Ariane, mais j’ai peut-être loupé une marche… Ce nouvel outil devrait faire l’objet de mises à jour régulières et assurerait l’échange d’informations entre les services d’enquêtes et l’autorité judiciaire. Pour cela, il sera relié à la base de données « Cassiopée » qui pourrait bientôt être opérationnelle. Du moins l’espère-t-on place Vendôme ! Un projet qui ne remonte pas à la mythologie grecque mais dont les balbutiements datent quand même de près de dix ans.

Depuis, elle en a connu des soucis, la belle Cassiopée ! Des bugs à répétition, un cahier des charges aux pages manquantes, l’impossibilité

par exemple de corriger une erreur ou d’effectuer une recherche globale sur une même personne, etc. Un fiasco informatique selon certains, une perte de temps pour d’autres, soulignant que l'on va plus vite avec l’ancienne formule. D’ici qu’on en revienne à la plume Sergent-Major…

Tant de problèmes, qu’à l’automne 2009, son installation a été suspendue durant plusieurs semaines et qu’une cellule de crise a été mise en place au ministère de la Justice. Le premier prestataire, la société Atos Origin, est alors montrée du doigt. Aujourd'hui présidée par l’ancien ministre des Finances (2005-2007) Thierry Breton, la reprise en main a été énergique. M. Breton a mis Atos au même régime que France Telecom.

La méthode dite des « vagues de lean », qui, d’après Rue89, nous vient tout droit du Japon : « Le travail de chaque salarié est observé, mesuré, puis des axes d'amélioration définis afin d'éliminer temps et gestes inutiles. » Résultat : un stress croissant chez les salariés et un taux d’absentéisme qui explose. En deux mots, un copier-coller de ce qui s’est passé à France Telecom. Rien à voir avec Cassiopée, car la société Sopra a pris le relais depuis longtemps. Mais le projet patine toujours. « En définitive, les principaux griefs du ministère de la Justice à l’encontre de la société Atos Origin portent sur son manque de réactivité et de moyens dans la gestion de certaines crises techniques.

Compte tenu de l’importance des fonds publics investis dans ce projet et de l’enjeu qui s’attache à une justice moderne et dématérialisée, cette situation ne saurait plus être tolérée à l’avenir », dit clairement le député Étienne Blanc (UMP) dans son rapport du 15 février 2011.

Extrait du rapport du député Etienne Blanc

Mais bientôt tout sera au point : un fichier unique police-gendarmerie couplé à celui de la justice. Si certains s’inquiètent de ces nouveaux outils, ils ont tort. L’objectif, nous dit-on, n’est pas de « fliquer » un peu plus la population mais au contraire d’être efficace tout en respectant la protection des données personnelles. Un juste équilibre auquel on ne peut que s’associer. À condition que ne se reproduisent pas les erreurs du passé et qu’une réglementation sérieuse encadre leur fonctionnement. Pour l’instant, à ma connaissance, seul un groupe de travail présidé par Alain Bauer veille au grain. Il a été créé en 2006 et pérennisé en 2009, avec déjà des suggestions intéressantes, comme celle de renforcer le rôle des contrôles et des audits (!). « Ainsi, l’Inspection générale des services de la police nationale (IGPN) a été mandatée pour procéder à des contrôles inopinés au sein des services de police », a déclaré le ministre de l’Intérieur.

Pour être franc, je pensais que c'était déjà le cas... En tout cas, malgré les rapports publics de M. Bauer, et plusieurs avis de la CNIL et

des autorités européennes, les résultats obtenus en cinq ans ne sont pas vraiment convaincants.

Avec l'évolution de la technique, les fichiers ont de plus en plus pour objet d'anticiper les comportements individuels ou ceux de certaines

populations, en déterminant des échelons dans la dangerosité. Du coup, le plus important, ce ne sont plus les fichiers, mais les critères de

sélection.

En faisant entrer des notions subjectives dans la mémoire d'un ordinateur, ne joue-t-on pas avec le feu ?

___________

* Philippe Pichon vient de sortir un essai, La tentation anarchique ou Lettre ouverte à Julien Coupat, aux éditions Jean-Paul Rocher.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

Tous les Français inscrits au fichier génétique ?

Reçus jeudi matin au ministère de l’intérieur par Claude Guéant, les représentants de l’association compiégnoise « Angélique, un ange est passé » lui ont demandé que l’ensemble de la population française soit inscrit au FNAEG, le fichier national automatisé des empreintes. génétiques.

La délégation était conduite par Marie-Pierre Mazier, dont la fille Angélique Dumetz avait été violée et sauvagement tuée avant d'être abandonnée en forêt de Compiègne (Oise), près de la Clairière de l'Armistice, le13 octobre 1996. Son violeur - et peut-être meurtrier - a été identifié le 3 mai dernier grace à l’ADN qu’il avait laissé sur le corps de la jeune fille. Une identification qui est malheureusement arrivée deux mois trop tard. José Mendes Furtado, 51 ans, dont

l’empreinte génétique avait été prélevée début février, s’était suicidé le 8 mars, en se noyant dans un étang, après poignardé à mort sa femme et avoir brûlé son corps.

« J’ai croisé cet homme à mon travail, j’en suis sûre, et ça me glace le sang. Si tout le monde donnait son ADN, on l’aurait retrouvé aussitôt et j’aurais pû connaître la vérité sur la mort de ma fille », insiste Marie-Pierre Mazier, qui poursuit: « Le ministre de l’intérieur a été surpris que je demande un fichage ADN de tous les Français. Il m’a avoué qu’il n’était pas contre, mais que cela serait extrêmement compliqué à mettre en place. »

Rappelons que c’est notamment grace à la pugnacité de l’association « Angélique, un ange est passé » que le fichier FNAEG a été créé premettant la résolution d'un nombre de plus importants de crimes. « Nous luttons pour que les affaires du passé ne soient pas oubliées et que des cellules de type «cold case» soient mises en place dans chaque direction interrégionale de police judiciaire de France. »

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

Police pro n°29 septembre/octobre 2011 :

p4 : La Cour des comptes épingle le ministère de l'Intérieur

(...) Au niveau des fonctionnaires de police eux-mêmes, la Cour des comptes constate que seuls 5% d'entre eux sont dans les rues (...). Et d'observer qu'en Ile-de-France, une grande majorité de policiers affectés sur la voirie sont des " débutants " , qui, en moyenne ont une ancienneté dans la région de 10.4 ans, contre 8.5 ans en Seine-Saint-Denis. (...). Au niveau national, la moyenne est de 16 ans. En Ile-de-France, la Cour des comptes note que plusieurs villes disposent d'un policier pour près de 500 habitants ; ration largement insuffisant pour endiguer la hausse de l'insécurité qui, dans les zones de gendarmerie est plus faible, en moyenne nationale, qu'en zone police. Les effectifs globaux de policiers ont même diminués de 5.3% entre 2003 et 2010 : soit 83000 policiers en tenue (en plus de 80000 gendarmes). (...).Et la Cour des comptes de dénoncer l'inégale répartition des systèmes de vidéosurveillance entre les villes avec des coûts disparates : 7% des communes de Seine-et-Marne sont dotées de caméras contre plsu de 90% des villes des Alpes-Maritimes. La police est caractérisée aussi par des disproportions géographiques d'effectifs : en 2009, on comptait, par exemple, 15 agents de police dans le Rhône, sur la voie publique contre 31 affectés aux mêmes types de mission dans les Yvelines. Les policiers se voient surtout reprochés la surévaluation de leurs heures supplémentaires, qui seraient de l'ordre de 80%. Quant aux policiers municipaux, leurs effectifs augmentent régulièrement pour se fixer actuellement à quelques 28300 agents, soit 11% des effectifs de gendarmerie et police réunis. (...).

N° spécial " Le Maintien de l'Ordre " pp16-74 par Frédéric LERT

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

La biométrie à la cantine se répand en Rhône-Alpes Posté le 26/08/2011 à 11:31

La société Alise, spécialisée dans la biométrie RCM (reconnaissance du contour de la main), vient de dévoiler ses chiffres pour la rentrée. Avec 26 collèges et lycées équipés, la région Rhône-Alpes est la troisième région la mieux pourvue de France selon elle. La bonne vieille carte magnétique que les enfants perdent facilement et qu'il faut payer pour remplacer a pris un coup dans l'aile. Les systèmes biométriques fonctionnent avec un simple code de 1 à 4 chiffres que l'enfant compose, avant de poser sa main sur le lecteur.

A la différence du relevé d'empreintes digitales, ce procédé ne laisse pas de traces et rend impossible la constitution de fichiers, respectant ainsi les directives de la Commission nationale de l'informatique et des libertés (Cnil). Toutefois, les bornes restent équipées d'un lecteur de carte magnétique pour ceux qui refuseraient d'utiliser ce système.

NG

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

Une nouvelle base de données recensera délinquants et... victimes.

La Police National Database (PND) de la police britannique qui va être totalement opérationnel la semaine prochaine, le 23 juin, comprendra aussi bien les délinquants que les victimes.

12 000 policiers des 43 services de police qui couvrent la Grande Bretagne auront accès à ce fichier global qui comprendra non seulement les 9,2 millions de personnes qui ont des antécédents de problèmes avec la justice " criminals records" mais aussi près de 6 millions qui n'ont commis aucun délit, mais ont été victimes de l'agression sexuelle à l'affaire de violences domestiques explique le Daily Telegraph.

Le quotidien signale que le groupe de défense des droits de l'homme Liberty s'interroge sur le bien fondé d'inclure les victimes dans ce fichier national.

Le coût de conception et de fonctionnement du fichier sur une période de 7 ans est de 75,6 millions de livres soit environ 86 millions d'euros comme l'indique un communiqué (PDF) (publié le 31 mars 2009 . Ce fichier agrège en une seule base données les 150 fichiers policiers locaux qui existaient auparavant explique une brochure (PDF) présentant ce nouveau système.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

nico37 a écrit:La biométrie à la cantine se répand en Rhône-Alpes Posté le 26/08/2011 à 11:31

La société Alise, spécialisée dans la biométrie RCM (reconnaissance du contour de la main), vient de dévoiler ses chiffres pour la rentrée. Avec 26 collèges et lycées équipés, la région Rhône-Alpes est la troisième région la mieux pourvue de France selon elle. La bonne vieille carte magnétique que les enfants perdent facilement et qu'il faut payer pour remplacer a pris un coup dans l'aile. Les systèmes biométriques fonctionnent avec un simple code de 1 à 4 chiffres que l'enfant compose, avant de poser sa main sur le lecteur.

A la différence du relevé d'empreintes digitales, ce procédé ne laisse pas de traces et rend impossible la constitution de fichiers, respectant ainsi les directives de la Commission nationale de l'informatique et des libertés (Cnil). Toutefois, les bornes restent équipées d'un lecteur de carte magnétique pour ceux qui refuseraient d'utiliser ce système.

NG

En quoi cela fait-il partie des "outils de répression" ?

Vals- Messages : 2770

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

La question que je me pose c'est comment un équipement de reconnaissance de la main peut fonctionner sans un fichier de reconnaissance de cette main !?Vals a écrit:nico37 a écrit:La biométrie à la cantine se répand en Rhône-Alpes Posté le 26/08/2011 à 11:31

La société Alise, spécialisée dans la biométrie RCM (reconnaissance du contour de la main), vient de dévoiler ses chiffres pour la rentrée. Avec 26 collèges et lycées équipés, la région Rhône-Alpes est la troisième région la mieux pourvue de France selon elle. La bonne vieille carte magnétique que les enfants perdent facilement et qu'il faut payer pour remplacer a pris un coup dans l'aile. Les systèmes biométriques fonctionnent avec un simple code de 1 à 4 chiffres que l'enfant compose, avant de poser sa main sur le lecteur.

A la différence du relevé d'empreintes digitales, ce procédé ne laisse pas de traces et rend impossible la constitution de fichiers, respectant ainsi les directives de la Commission nationale de l'informatique et des libertés (Cnil). Toutefois, les bornes restent équipées d'un lecteur de carte magnétique pour ceux qui refuseraient d'utiliser ce système.

NG

En quoi cela fait-il partie des "outils de répression" ?

Invité- Invité

Re: Veille des outils de répression

Re: Veille des outils de répression

Tous ces délits jugés moins graves que le partage de la culture Guillaume Champeau - publié le Samedi 27 Août 2011 à 17h00 - posté dans Société 2.0

Numerama a fait la liste (non exhaustive) des délits dont le législateur estime qu'ils doivent être moins sévèrement condamnés, ou pas condamnés davantage que l'échange de films et de musique sur Internet. Saviez-vous qu'il est plus risqué de télécharger une chanson sur BitTorrent que de profaner un cimetière ?

Mardi, nous vous racontions l'histoire d'un adolescent suédois de 15 ans, dénoncé par sa directrice d'école convoqué au tribunal pour avoir partagé 24 films sur BitTorrent. Nous concluions notre article par cette interrogation et cette réflexion :

A quel moment de l'histoire le rapport de nos sociétés à la culture a-t-il dérapé au point qu'aujourd'hui, un jeune de 15 ans puisse se retrouver jugé par un tribunal pour avoir téléchargé et partagé une vingtaine de films ? Nous le disions récemment à propos du premier ministre britannique David Cameron, qui expliquait les émeutes par un "effondrement moral" de la société : il ne peut y avoir d'échelle morale respectable et donc respectée dans une société qui fait de l'échange d'oeuvres culturelles un délit pénal aussi grave que le vol ou l'agression physique.

Il est temps de remettre sur la table la hiérarchie des crimes et des délits, pour redonner de la légitimité aux pouvoirs policiers et judiciaires.

En France, le fait de partager de la musique ou des films sur Internet est puni, comme toute contrefaçon, d'une peine maximale de 3 ans d'emprisonnement et 300 000 euros d'amende (article L335-2 du code de la propriété intellectuelle). Certes, la loi Hadopi fait que cette disposition n'est plus utilisée en pratique par les ayants droit ; mais c'est uniquement parce qu'ils préfèrent désormais transmettre leurs adresses IP collectées à la Haute Autorité pour qu'elle sanctionne la négligence de l'abonné à internet, plutôt qu'au tribunal pour qu'il sanctionne le téléchargement illégal. Rien n'empêche un auteur ou un producteur de demander une peine de prison pour un "pirate".

Il nous paraît donc intéressant de voir quels sont les délits jugés aussi graves (ou pas plus graves) que le piratage par le législateur, et - ce qui est plus révélateur encore, quels délits sont jugés moins graves que l'échange d'oeuvres culturelles. Nous avons donc parcouru le code pénal pour lister dans un premier temps certains des délits punis de 3 ans d'emprisonnement d'amende (et généralement de moins de 300 000 euros d'amende), puis certains des délits punis de moins de 3 ans d'amende. Le résultat nous semble parler de lui-même...

Liste non exhaustive des délits sanctionnés par la même durée de trois ans d'emprisonnement que celle risquée pour la mise à disposition d'oeuvres protégées par le droit d'auteur :

L'homicide involontaire (art. 221-6 du code pénal) ;

Les violences ayant entraîné une incapacité de travail inférieure ou égale à huit jours ou n'ayant entraîné aucune incapacité de travail (art. 222-13) ;

La menace de mort lorsqu'elle est, soit réitérée, soit matérialisée par un écrit, une image ou tout autre objet (art. 222-17) ;

L'atteinte involontaire à l'intégrité physique d'autrui en cas de violation manifestement délibérée d'une obligation particulière de prudence ou de sécurité (art. 222-19) ;

L'expérimentation biomédicale sur une personne sans avoir recueilli le consentement libre, éclairé et exprès de l'intéressé (art. 223-;

Le fait de provoquer au suicide d'autrui lorsque la provocation a été suivie du suicide ou d'une tentative de suicide (art. 223-13) ;

L'abus de faiblesse (art. 223-15-2) ;

Certaines formes de discrimination (art. 225-2) ;

L'exploitation de la mendicité d'autrui (art. 225-12-5) ;

L'exploitation de la vente à la sauvette (art. 225-12-;

Le vol (art. 311-3)

L'abus de confiance (art. 314-1) ;

L'organisation frauduleuse de l'insolvabilité (art. 314-7) ;

La diffusion sur Internet de plans de fabrication de bombes (art. 322-6-1) ;

Le fait de participer à une manifestation ou à une réunion publique en étant porteur d'une arme (art. 431-10) ;

Le fait de pénétrer dans un établissement scolaire muni d'une arme (art. 431-24) ;

L'évasion d'un détenu (art. 434-27) ;

Certaines formes d'entrave à la justice (art. 435-12) ;

Le faux et usage de faux (art. 441-1) ;

L'assistance, propagande ou publicité pour l'eugénisme ou le clonage reproductif (art. 511-1-2) ;

Liste non exhaustive des délits sanctionnés par une peine d'emprisonnement moins longue que pour la mise à disposition d'oeuvres protégées par le droit d'auteur :

L'exhibition sexuelle dans un lieu public (puni d'un an d'emprisonnement, art. 222-32) ;

Le harcèlement dans le but d'obtenir des faveurs sexuelles (1 an de prison, art. 222-33) ;

Le harcèlement moral au travail (1 an de prison, art. 222-33-2) ;

La violation manifestement délibérée d'une obligation particulière de prudence ou de sécurité exposant autrui à un risque immédiat de mort (1 an de prison, art. 223-1) ;

L'atteinte à l'intégrité du cadavre, la profanation de cimetière (1 an de prison, art. 225-17) ;

L'introduction dans un domicile par violence (1 an de prison, art. 226-4) ;

L'usurpation d'identité d'un tiers (1 an de prison, art. 226-4-1) ;

La violation du secret professionnel (1 an de prison, art. 226-13) ;

La violation du secret des correspondances (1 an de prison, art. 226-15) ;

Le fait de détourner de leurs finalités médicales ou de recherche scientifique les informations recueillies sur une personne au moyen de l'examen de ses caractéristiques génétiques (1 an de prison, art. 226-26) ;

L'abandon de famille (2 ans de prison, art. 227-3) ;

Le fait de refuser indûment de représenter un enfant mineur à la personne qui a le droit de le réclamer (1 an de prison, art. 227-5) ;

Le fait de provoquer les parents ou l'un d'entre eux à abandonner un enfant né ou à naître (6 mois de prison, art. 227-12) ;

Le fait de provoquer directement un mineur à la consommation habituelle et excessive de boissons alcooliques (2 ans de prison, art. 227-19) ;

Le fait pour un majeur de faire des propositions sexuelles à un mineur de quinze ans ou à une personne se présentant comme telle en utilisant un moyen de communication électronique (2 ans de prison, art. 227-22-1) ;

La demande de fonds sous contrainte (6 mois de prison, art. 312-12-1) ;

Le fait de ne volontairement pas payer son essence, son restaurant, son hôtel, ou son taxi (6 mois de prison, art. 313-5) ;

La destruction d'un bien appartenant à autrui (2 ans de prison, art. 322-1) ;

Les sévices graves et cruautés envers les animaux (2 ans de prison, art. 521-1).

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

Alain Bauer et le consortium de la peur Extrait du livre Les marchands de peur, éditions Libertalia, 2011 PAR MATHIEU RIGOUSTE, 8 AOÛT

Alain Bauer, comme Yves Roucaute et de nombreux néoconservateurs, vient de la gauche libérale et anticommuniste. Comme eux, sa formation politique lui a fourni une connaissance théorique des mécanismes du capitalisme. Il a saisi très tôt la puissance dont disposeraient les marchands de peur et les marchands de sécurité en société de contrôle. En combinant ces deux marchés, il a conquis des positions qui lui permettent désormais de dominer en partie le secteur idéologique de cette industrie.

« Le crime n’est pas en récession. C’est un secteur extrêmement porteur. Il faut investir dedans. La crise est un accélérateur du crime. Elle lui ouvre des perspectives en lui donnant, couplé aux nouvelles technologies, de nouvelles opportunités. »

Alain Bauer [1].

Né le 8 mai 1962 à Paris dans une famille de bourgeois du textile, il adhère au Parti socialiste dès l’âge de 15 ans et va s’investir dans la construction de la gauche anticommuniste. Lui qui s’est toujours proclamé « antistalinien primaire » dévore à cette époque les livres des éditions de Moscou ou de Pékin [2]. Trois ans plus tard, en 1980, il participe à la fondation des Jeunesses rocardiennes aux côtés de Manuel Valls et Christian Fouks – dont nous reparlerons. À l’université, il entre dans la nouvelle Unef-ID, fédération syndicale étudiante regroupant les gauches non communistes, et commence à évoluer dans les réseaux élitistes abrités par certaines loges franc-maçonniques telles que le Grand Orient de France.

Comme Yves Roucaute, Alain Bauer entame des études de droit qui le mènent vers les « questions de défense et de sécurité ». Il obtient à 20 ans – en 1982 – le titre d’administrateur délégué de l’Institut national supérieur d’études de défense (Insed). Dans le même temps, il se fait élire par l’Unef-ID vice-président étudiant de la Sorbonne et à l’administration de la Mutuelle nationale des étudiants de France (Mnef), postes qu’il occupe jusqu’en 1988 [3]. Il raconte comment cette formation syndicale lui a permis d’acquérir « une appréhension tactique du terrain » qu’il recommande à tous les chefs d’entreprise concernés par la « lutte contre le crime [4] ». L’année suivante, en 1983, il devient membre du conseil de la chancellerie des universités de Paris. À mesure qu’il s’acculture aux idéologies des complexes militaro-industriels, il s’approche des réseaux atlantistes et s’élève dans la hiérarchie de la gauche de gouvernement, via les réseaux de Michel Rocard. « Au début des années 1980, je me suis aperçu des limites de l’engagement politique, dans lequel l’important n’était pas ce que l’on disait, mais l’endroit d’où on le disait [5] », explique-t-il au sujet de sa stratégie d’influence. Celle-ci va payer.

Dans le courant des années 1980, le grand patronat industriel doit s’assurer une production idéologique répondant à ses intérêts sous un gouvernement de social-démocratie. L’ascension d’Alain Bauer s’inscrit à l’intérieur d’une dynamique de recrutement d’idéologues issus de la gauche anticommuniste. Durant cette période, il continue sa formation militaire, fait du lobbying politique dans l’ombre du cabinet de Michel Rocard [6] et administre la Mnef aux côtés de Manuel Valls.

En 1988, Michel Rocard devient Premier ministre et fait nommer Alain Bauer chargé de mission auprès de son directeur de cabinet Jean-Paul Huchon. Il s’occupera des questions de police en particulier. Il se tourne alors vers les « affaires », devient en 1990-1991 conseiller chez Air France, puis entre au groupe Sari Serri où il est responsable des gigantesques chantiers immobiliers du World Trade Center Paris-La Défense. Il est alors nommé directeur du département de contrôle financier puis administrateur de Sari Services en 1992-1993. La société se fera plus tard connaître pour des scandales financiers. Alain Bauer est alors nommé à la tête de Cnit Com et devient secrétaire général du World Trade Center Paris-La Défense, puis membre de la commission juridique internationale de la World Trade Center Association. C’est à cette période qu’il est approché et recruté par la Science Application International Corporation (Saic), la « machine de guerre privée et secrète du Pentagone et de la CIA » décrite comme un « État dans l’État [7] ».

Créée en 1969, cette firme géante et extrêmement influente est longtemps restée méconnue, même aux États-Unis. Elle assure en effet les principaux besoins industriels et les « nouvelles technologies de l’information et de la communication » (NTIC) pour le compte du Pentagone et au service du complexe militaro-industriel nord-américain. Elle absorbe et dirige en partie les marchés publics de la guerre aux États-Unis. La Saic a par exemple réalisé la cartographie numérique des États-Unis, la sécurisation du système informatique du département de la Défense, la conception des centres de commandement C4I de guerre navale et spatiale ou la plus importante banque de données criminelles pour le FBI, qui a permis de ficher 38 millions d’individus suspects. Cette vitrine des services secrets américains est administrée par d’anciens directeurs de la CIA et d’anciens secrétaires de la Défense. C’est dans ces réseaux qu’elle recrute afin d’imposer son influence dans les secteurs décisionnels de l’administration, des renseignements et de la défense. C’est ce qu’elle va faire avec Alain Bauer. Ce dernier effectue ainsi en 1993 un stage de six mois à San Diego, au siège de la Saic [8]. À la suite de cette formation, Alain Bauer obtient la vice-présidence de la Saic-France et commence à prôner des méthodes répressives directement inspirées des thèses néoconservatrices nord-américaines. Il développe dans les années qui suivent le même type de marchés en France : cartographie de la délinquance, systèmes de fichage de la criminalité et de la population en général, centralisation des instituts de sécurité et de défense… La Saic avait obtenu du département de la Justice le programme de formation et d’assistance technique aux polices étrangères (International Criminal Investigate Training Assitance Programm – Icitap), activité de promotion des technologies policières nord-américaines. En France, c’est le Service de coopération technique international de police (SCTIP) qui assure cette fonction à l’étranger pour le compte des industries françaises [9]. Comme l’Icitap n’est pas présent sur le territoire français et qu’il entre en concurrence avec le SCTIP, c’est la Saic-Europe qui s’en occupe, laquelle est dirigée par Alain Bauer.

En 1994, il quitte le Parti socialiste [10], mais continue à participer à des commissions de réflexion. Après le scandale immobilier des affaires de la Sari (concernant la construction de La Défense), des maires rocardiens demandent pourtant son « expertise en sécurité urbaine ». Face à la montée électorale du FN, la gauche cherche à s’approprier les thématiques de l’extrême droite et notamment la lutte contre « l’insécurité ». Alain Bauer va alors s’occuper de la sécurisation de la ville de Vitrolles. Il fait notamment investir dans un système de vidéo-surveillance [11]. La récupération des thèmes de l’extrême droite fonctionne au point que Vitrolles voit dès 1995 une percée historique du FN, lequel finit par prendre la mairie.

Il avait créé pour l’occasion, une entreprise à son nom, AB Associates, qu’il a domiciliée à proximité de la Saic-Europe au Cnit-La Défense. Désormais conscient et convaincu par les perspectives économiques et politiques des marchés de la criminalité et du contrôle, il pérennise sa firme de « conseil et formation en sécurité urbaine ». Il quitte alors la vice-présidence de la Saic-Europe et en devient « senior consultant ». Il intègre dans sa nouvelle entreprise une dizaine d’amis qu’il nomme « consultants ». On y trouve ainsi Nathalie Soulié, épouse de Manuel Valls, au poste de secrétaire. Manuel Valls, son vieil ami, milite dès lors activement pour que les municipalités de gauche investissent dans la sécurité urbaine.

De 1996 à 1997, Alain Bauer participe à la 7e session des auditeurs de l’Institut des hautes études de sécurité intérieure (Ihesi). Il s’y construit un large réseau de collaborateurs dans le domaine de la sécurité urbaine. Il se rapproche à cette occasion du commissaire Richard Bousquet, délégué du Syndicat des commissaires de police et des hauts fonctionnaires de la police nationale (SCHFPN), avec lequel il continuera à collaborer régulièrement, notamment à travers des ouvrages sur la criminalité [12].

En 1997, Alain Bauer mène la réflexion du Parti socialiste sur la sécurité. Celui-ci gagne les législatives au printemps. Sitôt formé, le gouvernement Jospin fait appel à Alain Bauer pour mettre sur pied, sous l’égide du nouveau ministre de l’Intérieur Jean-Pierre Chevènement, le colloque de Villepinte qui se tiendra dès la rentrée. Son intitulé constitue tout un programme : « Des villes sûres pour des citoyens libres. » Ce colloque consacrera la conversion du PS à l’ordre sécuritaire. Les recommandations d’Alain Bauer vont alors être mises en œuvre, notamment les contrats locaux de sécurité qui doivent réunir tous les acteurs de la sécurité d’une municipalité autour des experts. Et pour cela, les maires doivent d’abord réaliser un diagnostic de sécurité et des enquêtes de victimation pour mesurer le sentiment d’insécurité. AB Associates va proposer ces services, c’est-à-dire les vendre et devenir l’une des principales firmes établissant des « diagnostics de sécurité » auprès des municipalités françaises. Des centaines de villes vont investir. Face à l’explosion de la demande, l’Institut des hautes études en sécurité intérieure (IHESI) est débordé, ce qui permet à AB Associates de facturer ses « audits » de 100 000 à 900 000 francs. D’autres types de clients vont affluer dans différents secteurs : collectivités territoriales, HLM, réseaux de transport, sociétés publiques ou privées (Axa, EDF, Lagardère…) L’entreprise multiplie ses bénéfices par cinq et atteint un chiffre d’affaires de plus de deux millions d’euros par an (plus de 13 millions de francs) [13].

Les réseaux d’acteurs de la sécurité réunis à l’IHESI vont permettre à Alain Bauer d’élargir considérablement son carnet d’adresses et d’être introduit dans de nouveaux milieux [14]. Il commence ainsi, dès 1998, à intervenir dans le DESS Ingénieurie de la sécurité que l’Ihesi mène en partenariat avec la fac de Paris-V. Alain Bauer obtient la même année, un enseignement à Sciences-Po dans le module Sûreté urbaine du programme Métiers de la ville et intervient de plus en plus fréquemment dans les écoles supérieures de la police et de la gendarmerie. Ses réseaux universitaires vont se multiplier et se diversifier. Désormais associé publiquement au clan Raufer, au DRMCC et à l’Institut de criminologie, il intervient alternativement à Paris-I, Paris-II et Paris-V, à l’École nationale de la magistrature, au Centre national de protection et de prévention… Il publie une série d’ouvrages sur la criminalité et les violences urbaines qu’il cosigne avec différentes personnalités qui lui ouvrent chaque fois une porte sur leurs différents réseaux. Xavier Raufer édite, grâce à ses responsabilités aux PUF notamment, plusieurs ouvrages qu’il cosigne avec Alain Bauer, notamment Violences et insécurité urbaines, grand « succès » qui propulse désormais le binôme à la télévision à des heures de grande écoute.

Durant ces mêmes années, de 1996 à 1999, il continue son ascension dans les réseaux de la franc-maçonnerie, en conseillant en particulier Philippe Guglielmi au sein du Grand Orient de France, la plus ancienne et la plus importante loge française. Il réussit à se faire nommer en 2000, grand maître du Grand Orient, ce qui lui permet de dominer le champ de la mise en réseau dans le monde politique, policier et des affaires et de s’imposer sur un marché de l’idéologie sécuritaire où les oppositions droite-gauche n’ont plus aucune consistance. AB Associates continue de s’approprier les marchés publics de sûreté urbaine en profitant des stratégies d’influence de son P-DG. Ainsi, le 21 novembre 2001, des maires sont réunis à Paris par l’Association des maires de France pour un grand symposium sur la sécurité. Face à eux, Alain Bauer explique que pour être réélu, il faut répondre visiblement aux attentes de sécurité des habitants, donc investir dans des audits puis dans des plans de sécurisation. Les clients d’AB Associates se sont par ailleurs multipliés et largement diversifiés. Après avoir sécurisé le Cnit, plusieurs tours de La Défense et le groupe Sari-France, l’entreprise a conseillé le Louvre, la Foire internationale de Marseille, le conseil général des Hauts-de-Seine et la Préfecture de police de Paris, le PSG, Alcatel, LVMH, Cartier, France Télévision, Airbus, EADS…

Cette stratégie repose aussi sur la possibilité d’intervenir fréquemment à la télévision aux heures de grande écoute, pour se faire connaître et promouvoir ses notions-marchandises. Alain Bauer est disponible, manie le langage médiatique et détient un carnet d’adresses décisif. Entre janvier 1999 et mai 2009, il aura été invité 47 fois sur des chaînes hertziennes et près de 80 fois dans des stations de radio nationales [15]. Avec Xavier Raufer, ils sont devenus les experts classiques de plusieurs émissions des principales chaînes de télévision. Dans le même temps, un nouvel ordre du discours, sécuritaire et nationaliste, s’est imposé dans les médias de masse. Il fait résonner les notions-marchandises de la bande à Alain Bauer et des idéologues du contrôle en général, dans les mentalités collectives. Bien que limitée, circonscrite et confrontée à de larges résistances, cette chape de plomb médiatique va fournir la dimension culturelle indispensable au développement du capitalisme sécuritaire.

Bauer continue son travail d’influence à travers plusieurs ouvrages sur la police et notamment les méthodes et théories nord-américaines. Il publie avec Émile Perez [16] et le soutien des PUF, L’Amérique, la violence, le crime : les réalités et les mythes en 2000, puis Le Crime aux Etats-Unis et Les Polices aux Etats-Unis en 2003.

Le binôme Bauer/Raufer se spécialise dans un travail d’import/export des concepts sécuritaires néoconservateurs nord-américains et des expérimentations européennes. Il met en place une sorte de commerce triangulaire entre Paris, New York (Center of Terrorism du John Jay College of Criminal Justice) et Pékin (à l’académie de police criminelle de Chine et à l’université de droit).

Alain Bauer s’est dès lors fortement rapproché des réseaux de Nicolas Sarkozy. Devenu ministre de l’Intérieur, ce dernier crée à sa demande l’Observatoire national de la délinquance et lui en attribue la présidence. Cette fonction fournit officiellement à Alain Bauer certaines commandes du secteur public de l’idéologie sécuritaire et lui donne la possibilité d’impulser des transformations à l’intérieur du champ. Dès juillet 2004, Bauer révèle à Sarkozy, patron de l’UMP, que son nom figure sur les listings de Clearstream, une firme de blanchissement international qui va faire parler d’elle [17]. Les bureaux d’AB Associates seront perquisitionnés durant l’enquête.

Connectant les réseaux Rocard et Sarkozy, il est désormais le « monsieur Sécurité » de la gauche et de la droite, un « go-between entre les mondes économique, politique, médiatique et judiciaire » selon la revue Challenge [18]. Ce statut révèle, s’il en était encore besoin, la fin d’une opposition des partis de gouvernement sur le thème de la sécurité et l’efficacité de cette stratégie des complexes militaro-industriels consistant à favoriser leurs idées sous n’importe quel régime. « Les mondes – économique, politique, médiatique, judiciaire – se sont écartés. Les passerelles sont devenues d’autant plus importantes qu’elles sont plus rares. Alain joue ce rôle-là », explique Stéphane Fouks, son très vieil ami, magnat de la publicité et de la communication. Alain Bauer est nommé cette même année administrateur de l’Institut Alfred-Fournier, puis prend l’année suivante des fonctions dans l’Institut de relations internationales et stratégiques (Iris).

Durant la campagne pour la présidentielle de 2007, il conseille Nicolas Sarkozy sur les questions de délinquance, de sécurité, de banlieue et de justice. Il l’aide à préparer ses émissions de télévision. Sarkozy, qui incarne parfaitement l’alignement sur les stratégies et les intérêts nord-américains en Europe est élu président de la République. Il place Alain Bauer à la tête de la commission nationale de vidéosurveillance, chargée de superviser le développement de cette industrie dans laquelle la bande d’Alain Bauer s’investit depuis la fin des années 1990.

Alain Bauer n’est plus seulement le vecteur des intérêts et des idées des marchands de contrôle, mais un véritable agent de mise en réseau, à la fois fusible, domino et circuit intégré indispensable au fonctionnement du consortium de la peur.

Mais la présidence de Nicolas Sarkozy va aussi consacrer Alain Bauer comme l’un des architectes d’une transformation de l’État autour des intérêts des industries publiques et privées de la guerre et du contrôle. Alain Bauer est nommé en 2006 président du groupe de travail sur les fichiers de police ; en 2007 président du groupe de travail sur la police au quotidien ; en 2008, président du groupe de contrôle des fichiers de police ; en 2009, président du groupe de travail sur les fichiers des douanes ; en 2010 président du groupe de travail sur les fichiers du ministère de la Justice. « Il faut choisir de rester à la table des grands – donc déceler, diagnostiquer, puis prévenir ou riposter – ou devenir une simple force supplétive », explique-il à ce sujet [19]. C’est la même stratégie de rationalisation des dépenses publiques et de concentration des moyens sous l’autorité personnelle du chef de l’État qui a abouti en juillet 2008 à l’unification des polices politiques (renseignements généraux), de renseignement et de contre-espionnage (Direction de la surveillance du territoire) à l’intérieur de la nouvelle Direction centrale du renseignement intérieur (DCRI). Alain Bauer en est presque naturellement devenu l’un des conseillers officieux en matière de lutte antiterroriste. Il s’y est illustré dès l’origine en posant les bases de « l’affaire Tarnac » aux côtés de Xavier Raufer.

Les néoconservateurs français militaient depuis plusieurs années pour la mise en place de structures de sécurité et de défense calquées sur le modèle nord-américain, qui en assureraient en quelque sorte la sous-traitance. Le très atlantiste député Pierre Lellouche – un temps président de l’assemblée parlementaire de l’Otan – posa en premier les bases d’un projet de conseil national de sécurité sur le modèle de la « National Security Agency » américaine (NSA).

Mais c’est à Alain Bauer et Michel Rocard que Nicolas Sarkozy commande un rapport sur le sujet. Celui-ci est publié dans Défense nationale et sécurité collective en octobre 2007 [20]. Deux textes vont par la suite instituer les concepts de « sécurité nationale » et de « sécurité globale » dans le droit français pour poser les bases d’une restructuration effective autour des marchés privés de la guerre et du contrôle : le Livre blanc sur la défense et la sécurité nationale de juin 2008 et la loi de programmation militaire du 29 juillet 2009. Le projet aboutit finalement en janvier 2010, à travers la création par décret du Conseil de défense et de sécurité nationale. Celui-ci fusionne le Conseil de sécurité intérieure et le Conseil supérieur de défense et fixera, d’un même trait, les politiques de défense et de sécurité sous l’autorité personnelle du chef de l’État. Cette structure, calquée à quelques exceptions près sur ses homonymes nord et sud-américains, consacre la mise en œuvre d’un commandement intégré aux ordres des marchands de peur et de contrôle.

Parallèlement, Alain Bauer va diriger la restructuration de la production idéologique de la guerre et du contrôle, ce qu’il appelle la recherche stratégique. Dans un rapport publié en mars 2008 [21], il pose les bases du futur Conseil supérieur de la formation et de la recherche stratégique (CSFRS), chargé de rationaliser et de centraliser la production idéologique sur la défense et la sécurité, de « définir une nouvelle pensée stratégique » et de « favoriser le dialogue public-privé ». Cette superstructure est finalement créée en janvier 2010, au même moment que le Conseil de défense et de sécurité nationale.

Le CSFRS réunit neuf ministères (de l’Intérieur à la Défense), neuf instituts de recherche (de l’IHEDN à l’Inhes), y associe Polytechnique, l’École des ponts et HEC et neuf grandes entreprises dont plusieurs géants du CAC 40 et de l’industrie militaire et sécuritaire (Sanofi Aventis, EADS, Euro RSCG [22], Total, Safran, EDF, la SNCF, la RATP et la Caisse des dépôts). C’est la superstructure idéologique que réclamaient les industries de la guerre et du contrôle depuis longtemps. Alain Bauer est logiquement nommé à la tête du CSFRS.

À la fin de 2009, il obtient le sésame universitaire tant attendu, le titre de professeur titulaire de la chaire de criminologie du Conservatoire national des arts et métiers (Cnam), laquelle a été créée spécialement pour lui et imposée par le chef de l’État malgré l’opposition de la communauté universitaire [23]. Son accession à l’ensemble de ces postes traduit la montée en puissance des idéologues sécuritaires et des intérêts des industries de la défense et de la sécurité au sommet des sociétés de contrôle.

Alain Bauer est un monstre sociologique. Il incarne « presque un “modèle pur” [24] » du consultant en sécurité tout en étant l’unique exemplaire à cumuler tant de positions déterminantes. Il est à la fois l’un des architectes importants de la restructuration institutionnelle concernant la sécurité et l’un des principaux pilotes du nouveau secteur idéologique de la production de contrôle.

Grand entrepreneur dominant le secteur de l’audit sur le marché de la sécurité urbaine et cheval de Troie de l’impérialisme nord-américain, c’est un homme de réseaux très haut placés, le leader de la principale corporation d’idéologues sécuritaires en France. Il incarne la montée en puissance d’un mouvement historique : l’édification et la mise en marche de la superstructure idéologique du capitalisme sécuritaire.

Notes

[1] Philippe Plassart, « Alain Bauer, criminologue », Le Nouvel Économiste, 21 janvier 2010, p. 12.

[2] Bertrand Fraysse, « Passeur. Portrait d’Alain Bauer, homme de réseaux », Challenge, 29 novembre 2007. http://www.challenges.fr/magazine/e...

[3] Avec son ami Manuel Valls, ils seront mis en cause dans « l’affaire des détournements de fonds de la Mnef » dans les années 1990.

[4] « Il faut de la souplesse d’esprit et une appréhension tactique du terrain, celle par exemple qu’acquièrent les militants syndicaux ou politiques. Ceux-là appréhendent correctement le présent tout en ayant une conception idéologique suffisamment forte pour structurer leur action sur la durée. Une disposition d’esprit particulièrement adaptée au crime. Les chefs d’entreprise devraient faire plus de syndicalisme étudiant quand ils sont jeunes pour s’exercer à cette nécessaire réactivité. » Philippe Plassart, « Alain Bauer, criminologue », Le Nouvel Économiste, 21 janvier 2010, p. 12.

[5] Gaël Tchakaloff, « Alain Bauer, propos en tablier », Le Nouvel Économiste. http://www.nouveleconomiste.fr/Port...

[6] « Entre 1981 et 1986, je participais à l’organisation de la résistance contre les manœuvres destinées à détruire ce que représentait Michel Rocard. Nous avions des cartes d’accès et des responsabilités relatives et imprécises, qui permettaient de faire cela, comme dans tout cabinet ministériel qui se respecte. » Gaël Tchakaloff, « Alain Bauer, Propos en tablier », op. cit.

[7] James Steele et Donald Barlett, « Washington’s $8 Billion Shadow », Vanity Fair, octobre 2009.

[8] Noël Blandin, « Qui est Alain Bauer ? », La République des Lettres, 10 février 2009.

[9] On trouve d’ailleurs à la tête du SCTIP, l’ami et collaborateur d’Alain Bauer, Émile Perez, avec lequel il publiera plusieurs ouvrages sur la police et les méthodes nord-américaines.

[10] Gaël Tchakaloff, « Alain Bauer, propos en tablier », op. cit.

[11] Fort de son succès, Alain Bauer se fait nommer à la commission départementale des systèmes de vidéosurveillance de la préfecture du Nord en 1997.

[12] Laurent Bonelli, « Quand les consultants se saisissent de la sécurité urbaine », Savoir/Agir, n° 9, septembre 2009, p. 17-28.

[13] Laurent Bonelli, « Le cheval de M. Sarkozy », Le Monde diplomatique, février 2009. Portail de l’intelligence économique : http://www.portail-ie.fr/details/ab...

[14] Laurent Bonelli, « Quand les consultants… », op. cit.

[15] Laurent Bonelli, « Quand les consultants … », op. cit.

[16] Commissaire issu des renseignements généraux, formé à l’IHESI la même année que Bauer, responsable pour le SCTIP de la promotion des techniques et matériels de police français aux États-Unis et au Canada et en charge de la formation de la police nationale française.

[17] Bertrand Fraysse, « Passeur. Portrait d’Alain Bauer, homme de réseaux », op.cit.

[18] Bertrand Fraysse, op. cit.

[19] David Servenay, « Mission Bauer : comment gérer les crises depuis l’Elysée », Rue89, 4 septembre 2007.

[20] Alain Bauer, Michel Rocard, « Pour un conseil de sécurité nationale », Revue Défense nationale, n° 10, octobre 2007.

[21] Alain Bauer (dir.), Déceler-étudier-former : une voie nouvelle pour la recherche stratégique. Rapport au président de la République et au Premier ministre, Cahiers de la sécurité, 2008.

[22] L’entreprise de publicité du vieil ami d’Alain Bauer, Christian Fouks.

[23] « Le gouvernement taille une chair sur mesure à Alain Bauer », texte d’enseignants du Cnam. http://www.rue89.com/2009/01/25/le-...

[24] Laurent Bonelli, « Quand les consultants… », op. cit.

nico37- Messages : 7067

Date d'inscription : 10/07/2010

Re: Veille des outils de répression

Re: Veille des outils de répression

Des voisins vigilants pour le centre ville mardi 30 août 2011

Le centre-ville, notamment le nouveau quartier du Béal, sera bientôt placé sous « surveillance citoyenne ».

Un œil grand ouvert qui vous fixe, style « Secret story » : c'est ce que vous découvrirez, bientôt en traversant le quartier du Béal, en centre-ville. Écrit sous l'iris géant : « En liaison avec la police nationale et la police municipale. »

Veiller sur son environnement et signaler aux autorités tout comportement et situation « exceptionnels » ? Le comité de quartier Cœur de Cagnes dit « oui ».

L'adhésion au dispositif sera officialisée le 2 septembre lors d'une réunion publique d'information, à 18 heures, place de la Conque, en présence du sénateur-maire Louis Nègre et du commandant Laurence Roussin, du commissariat de Cagnes-sur-Mer. Le réseau des Voisins vigilants accueillera ainsi son quatrième adhérent.

Déjà trois quartiers « citoyens »

Depuis l'été 2010, trois quartiers sont placés sous surveillance citoyenne : la Résidence de la baie, au Cros-de-Cagnes, riche de deux cents adhérents, les zones résidentielles du Pain de Sucre, sur les hauteurs de la ville, et du Collet de l'Hubac, chemin des Collines.

« Dans chaque quartier, nous sommes en contact avec un référent qui, lui-même, s'appuie sur des voisins relais. Mais seule le référent est habilité à nous informer d'un problème, afin d'éviter les pertes de temps », souligne le commandant Sommier.

Ainsi, chaque adhésion au réseau fait l'objet d'une convention.« Nous délivrons les coordonnées directes du chef de circonscription, de la BAC - brigade anticriminalité - et la CAC - cellule anticambriolages. » On insiste également sur le rôle des voisins : informer, alerter, mais surtout pas intervenir !